О перечне сведений конфиденциального характера

Содержание

Перечень конфиденциальной информации на предприятии — это список закрытых от посторонних сведений. В их число, как правило, входят коммерческая информация, персональные и профессиональные данные (последние два вида определены федеральными законами).

Какие сведения входят

Это устанавливает президентский указ об утверждении перечня сведений конфиденциального характера №188 от 06.03.1997:

- тайна судопроизводства и следствия;

- персональные данные;

- служебная, профессиональная и коммерческая тайна;

- известия об изобретении (до публикации);

- материалы из личных дел осужденных.

Как правило, реестры конфиденциальных данных предприятия состоят из нескольких видов закрытых материалов. Разделы о коммерческой тайне и персональных данных присутствуют в перечнях всех организаций, они составляются по нормам законов №98-ФЗ и №152-ФЗ. Сведения профессионального характера вносятся в номенклатуру в соответствии с профилем деятельности конкретной фирмы. Доступ к ней ограничен специальными законами: о банковском деле, об адвокатуре и пр.

Как утвердить перечень

Реестр в большинстве случаев состоит из двух разделов — коммерческой тайны и информации, доступ к которой ограничен законодательно.

1. Официально утвержденного перечня конфиденциальных сведений в области коммерческой тайны не существует. Каждая организация сама устанавливает, к каким материалам следует ограничить доступ третьих лиц. Чаще всего закрывают данные о:

- планируемых сделках и контрагентах;

- маркетинговых исследованиях, анализы рыночной конъюнктуры;

- научно-технических и технологических решениях;

- производственных секретах (ноу-хау);

- механизмах ценообразования;

- хозяйственной деятельности;

- бухгалтерской отчетности.

2. Информация, доступ к которой ограничивается законом. Сюда относятся персональные данные, материалы профессионального характера, налоговая, банковская, адвокатская, нотариальная, врачебная, аудиторская и прочие виды тайн.

Чтобы понять, какое назначение имеет перечень конфиденциальных сведений предприятия, необходимо руководствоваться практическими соображениями и требованиями закона:

- Коммерческая тайна призвана повысить доходы и (или) сократить расходы, обеспечивать прибыль ее владельцу как раз вследствие сокрытия от третьих лиц — значит, ее необходимо охранять от конкурентов.

- Ст. 9 закона №149-ФЗ в п. 2, 4, 9 регламентирует обязательность соблюдения конфиденциальности информации, доступ к которой ограничен законодательно.

На предприятии надо составить и оформить перечень конфиденциальных сведений фирмы и ограничить их распространение. Для этого разрабатываются локальные нормативные акты и проводятся организационные мероприятия, определенные ст. 10 закона №98-ФЗ:

- определяются и систематизируются данные, требующие защиты от неправомерного использования;

- устанавливается порядок ограничения доступа, взаимодействия и надзора;

- учитываются лица или должности, получившие допуск;

- устанавливаются требования к сотрудникам и контрагентам, получившим допуск в ходе выполнения должностных обязанностей или по соглашению;

- документы, составляющие коммерческую тайну, грифуются.

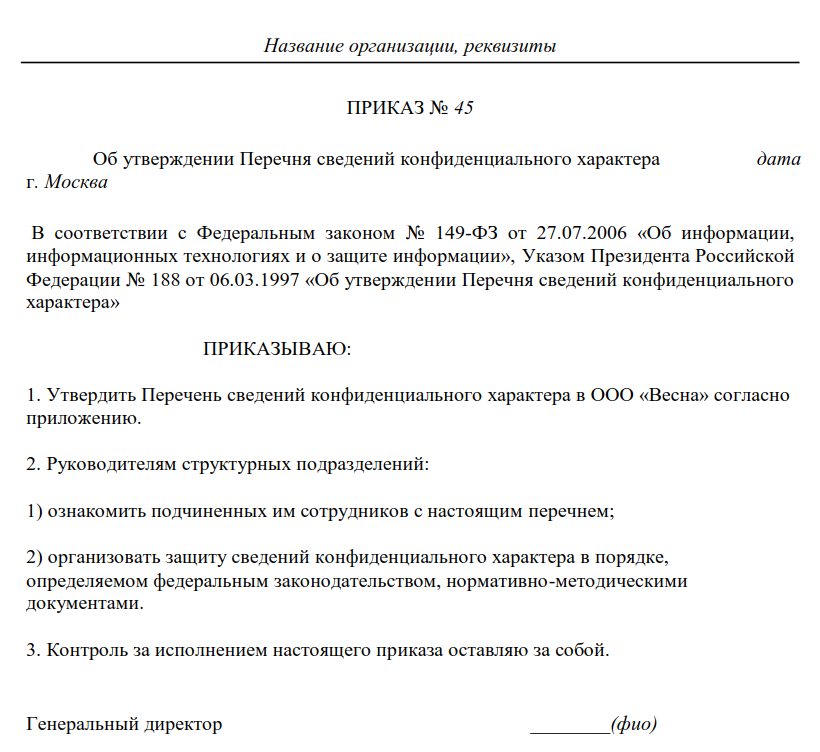

Мероприятия, устанавливающие режим конфиденциальной информации, регламентируются положением, инструкцией или регламентами. Документационное оформление зависит от установленных в организации правил документооборота. Для введения в действие документа издается приказ об утверждении перечня сведений конфиденциального характера. С его содержанием надо ознакомить всех причастных к тайне сотрудников.

Кто имеет доступ

Работников, получивших доступ, знакомят с реестром и мерами, обеспечивающими режим конфиденциальности, под роспись. Лиц, допущенных к информации, относящейся к перечню конфиденциальности, определяет руководитель. Обычно это список должностей, который оформляется приложением к приказу или отдельным пунктом в инструкции или положении. Сотруднику обеспечиваются условия для сохранения тайны: специальная мебель, запирающиеся шкафы и пр. Допуск к сведениям ограниченного доступа, если он не предусмотрен трудовым договором, предоставляется с согласия служащего.

Ответственность за нарушение

Работники или контрагенты, разгласившие перечень информации, относящейся к конфиденциальной информации, несут ответственность:

- административную: по ст. 13.14 КоАП. Штрафы для физлиц — 500–1000 руб., для юрлиц — 4000–5000 руб.;

- уголовную: сбор и огласка данных коммерческого, банковского или налогового характера карается по ст. 183 УК РФ штрафом, принудительными работами или ограничением свободы;

- материальную: по ст. 139 ГК РФ работник, виновный в разглашении, возмещает работодателю ущерб;

- дисциплинарную: по ст. 81 ТК РФ за разглашение тайны, охраняемой законом, с работником расторгается трудовой договор.

Слово «гораздо» правильно пишется с буквой «о» в первом слоге корня. Это словарное слово в русском языке.

Узнаем, как правильно пишется слово «гораздо» или «гараздо», с буквой «о» или «а» в корне, если определим часть речи и происхождение этой лексемы.

Часть речи слова «гораздо»

Интересующее нас слово имеет значение «значительно», «намного», «безгранично».

Проблема оказалась гора́здо серьёзнее, чем я считала вначале.

Эта лексема не изменяется, в предложении зависит от сказуемого и отвечает на обстоятельственный вопрос:

оказалась серьёзнее в какой мере и степени?

По этим грамматическим признакам установим, что рассматриваемое слово является самостоятельной частью речи наречием.

Правописание слова «гораздо»

При его произношении ударным является гласный второго слога:

го-ра́-здо.

По этой причине возникает сомнение в написании буквы «а» или «о» в корне исследуемого наречия:

«гораздо» или «гараздо»?

Проверочное слово к слову «гораздо»

Чтобы проверить безударный гласный в корне, поищем проверочное слово среди однокоренных слов. В древнерусском языке существовало прилагательное «гораздый», которое значило «умелый, ловкий, искусный». В современном русском языке сохранилась только краткая форма прилагательного единственного числа мужского рода в выражениях:

Наш Артём на всякие выдумки гора́зд.

И тут наперебой все начали поздравлять юбиляра кто во что гора́зд.

Если поставить ударение в краткой форме прилагательного и в однокоренном наречии, то убедимся, что гласный первого слога остается все так же безударным. Гласная «о» является непроверяемой, так как в русском языке невозможно подобрать родственное слово, в котором она станет ударной. Запомним это написание или в случае затруднения справимся в орфографическом словаре.

Словарное слово «гораздо» правильно пишется с буквой «о» в первом слоге корня.

Чтобы усвоить правильное написание этого слова, прочтем примеры предложений.

Примеры

На душе у меня стало гора́здо легче, когда эта запутанная ситуация наконец прояснилась.

Этот перспективный спортсмен ростом оказался гора́здо ниже других атлетов.

Скажите, ваша сестра Надежда гора́здо старше вас?

Эксплуатация современного компьютера не похожа на то, что было раньше; компьютеры сейчас более взаимосвязаны, чем когда-либо; интернет-приложения сделали шаг вперед, они стали более интеллектуальными, поэтому разные приложения собирают пользовательскую информацию. Эта информация собирается и отправляется периодически, небольшими порциями без участия пользователя. Некоторая передаваемая информация может быть конфиденциальной, а некоторая информация может иметь мало отношения к личности пользователя. Тем не менее, передаваемая информация, хоть ее и немного, все же имеет некоторое значение, и именно поэтому передается.

Сам процесс записи и передачи информации не представляет какой-либо проблемы. Сложности возникают, когда информация используется против пользователя и/или передается серверу через Интернет и хранится ненадежным способом. Конфиденциальность и содержательность рассматриваемой информации тоже должны приниматься во внимание, однако это не всегда так. Информацией часто делятся маркетинговые группы, что со временем выливается в огромную рекламную сеть или даже хуже, находясь в руках фишеров и прочих злоумышленников. Существуют различные законы и указы, регулирующие такую передачу данных, а также правила, как нужно хранить и обрабатывать полученные данные.

Компьютерные профессионалы и пользователи должны обращать внимание на этот аспект, так как речь о репутации и нормальной работе пользователей и организаций.

Приложения, Троянский конь

Некоторые проигрыватели медиа следят за тем, какие DVD вы просматриваете, а затем отправляют эту информацию на центральный сервер. Эта информация принимается во внимание и может быть использована для прямого маркетинга. Некоторые приложения управляют компьютером пользователя и проникают в браузер, перенаправляя трафик на те сайты, на которые пользователь никогда бы не зашел. Большинство пользователей не знают о таком поведении, и могут только заметить ухудшение производительности системы.

Некоторые приложения не влияют на работу системы, и их намного сложнее обнаружить из-за незаметности изменений, осуществляемых ими в системе. Так что же нужно делать с вашими данными? Все данные, созданные пользователем, являются собственностью пользователя. Личные данные также являются собственностью пользователя, и хранить их необходимо согласно законам о собственности, регулирующим субъекты права, хранящие информацию.

Шифрование данных будет способствовать сохранению конфиденциальности информации

Все данные, которые необходимо держать в тайне, нужно зашифровывать. Это касается и резервных копий и архивных данных. Надежность также требуется при хранении ключей шифров, которые ни в коем случае не должны храниться на том же жестком диске, что и данные.

Антишпионское, Антивирусное и прочее ПО для защиты от вредоносных программ

Набор средств, позволяющих пользователю обнаруживать и контролировать вредоносные программы, был бы очень полезен. Установка приложений из источников, которым вы не доверяете, также может вызвать проблемы.

Вирусы довольно хорошо контролируются современными антивирусными программами, уже много времени прошло с момента последней большой эпидемии, и, по-видимому, производители антивирусных программ уже блокировали большинство точек входа. Однако появляются другие сильные вредоносные программы, использующие уязвимости, которые пока еще не закрыты производителями антивирусов. В результате становится необходимой большая защита для пользователей и организаций при попытках иметь дело с этим новым сложным кругом вредоносных программ. Необходимы полномасштабные наборы средств, выявляющих и изолирующих приложения, которые вмешиваются в настройки системы и перенаправляют трафик.

Сейчас происходит замена старых технологий хранения документов и файлов. Из-за этого документы, хранящиеся в компьютере, более содержательны и хранят больше пользовательской информации. Распространяется все больше приложений, просматривающих систему пользователя в поисках важной информации и ссылок, которые могут быть использованы для прямых маркетинговых целей. Такие приложения потребляют ресурсы компьютера и разглашают конфиденциальную информацию пользователя. Все это надо прекращать. Единственная возможность для этого — контролировать информацию, приходящую и выходящую из компьютера. Что делает полиция, когда им нужно контролировать входы и выходы из города? Они устанавливают пропускные пункты.

Брандмауэры для пользователей и для корпоративных сетей становятся частью компьютерной жизни. Пользователи и организации все больше беспокоятся о потенциальных угрозах и уязвимостях, которые вредят пользователю. Брандмауэры помогают пользователям и организациям отслеживать входящий и исходящий трафик, а также выполняют сложные техники проверки, которые позволяют обнаружить волков в овечьей шкуре.

Анонимный Web-серфинг

Анонимная работа в Интернете предотвращает отслеживание привычек пользователя и его личных данных рекламными и прочими организациями. Многие сайты проверяют IP адрес и ID браузера пользователя при помощи технологии cookie, что упрощает собирать данные пользователя. Эти данные затем используются для прямой рекламы и в техниках социальной инженерии, в том случае, если данные собираются злоумышленниками.

Обмен данными и важность шифрования

Шифрование обмена данными между пользователем и сервером является ценной технологией безопасности. Трафик, передаваемый через сеть, вне зависимости от того, является ли сеть публичной или приватной, может быть захвачен и позднее проанализирован. Находясь в руках злоумышленника, этот трафик может быть использован для восстановления голосовых передач и передач данных, и складывание этих разрозненных кусочков в единую картину не заставит себя ждать. Технология, позволяющая автоматизировать этот процесс, доступна любому, кто готов потратить на поиски в Интернете некоторое время. Есть технологии для шпионской деятельности против пользователей. Менее чем за $100 злоумышленник может скачать такое ПО и использовать его для сбора информации о ничего не подозревающей жертве. Такие приложения нужно держать под контролем, если нужно сохранить в неприкосновенности чью-то собственность.

Беспроводная связь

Не так давно было осуществлено беспроводное сканирование в течение 1 часа в деловом районе города, возле которого я живу. Мы проехали вокруг с беспроводным сканером и просканировали надежные и ненадежные точки доступа. Это было поверхностное тестирование на шифрование данных, такое как WPA и WEP, а результаты были представлены общественности IT безопасности для комментариев. Из 1367 найденных точек доступа более половины вообще не использовало шифрование! Некоторые точки доступа имели WEP ключи в качестве публичных, предоставляя их всем желающим. Простые процедуры вроде изменения пароля по умолчанию беспроводного маршрутизатора, MAC фильтрация и включение шифрования WPA PSK с ключом определенной длины, отпугнули бы простого злоумышленника. Это простые механизмы, добавляющие слои безопасности системе.

19 важных советов по безопасности, которые нужно помнить

- Регулярно обновляйте ваши приложения и операционную систему

- Делайте резервные копии данных и храните их в зашифрованном состоянии

- Зашифровывайте всю важную информацию, а также информацию, передаваемую кому-либо

- Убедитесь, у вас установлены и обновлены что антивирусные и антишпионские программы

- Регулярно сканируйте систему на предмет поиска вирусов и другого вредоносного ПО

- Всегда используйте анонимный доступ к Интернету

- Не храните пароли на локальном компьютере

- Не разделяйте свои ресурсы со стороной, которой вы не доверяете

- Используйте только зашифрованные или безопасные сети для беспроводной связи

- Не соединяйтесь с иностранными или неизвестными сетями

- Не устанавливайте неизвестное или ненадежное ПО

- Убедитесь, что все cookies удалены из истории браузера

- Установите и включите персональный брандмауэр

- Не разделяйте такие ресурсы как жесткий диск, USB устройства, ноутбуки и компьютеры, так как это дает возможность вмешаться в работу вашего компьютера

- Никому не давайте свои пароли

- Используйте двухфакторную аутентификацию: то, что у вас есть, то, что вы знаете, то, что вы собой представляете

- Обеспечьте свой компьютер техническим контролем, который сделает физический доступ к машине бесполезным для мошенника

- Не вводите свою личную информацию в непроверенные источники и сайты, которые могут быть взломаны; если вы не уверены, не отправляйте информацию

- Пользуясь беспроводным оборудованием, применяйте шифрование и строгую фильтрацию, так чтобы только авторизованные пользователи могли получить доступ к оборудованию (эта рекомендация относится и к клавиатуре и мыши).

Цифровая связь может быть записана

Чем сложнее зашифрована связь и данные, тем сложнее прочитать передаваемую информацию. Помните, что все созданное в электронном виде может быть записано и копировано. Если передача зашифрована, будут собраны зашифрованные данные, и полезная информация останется конфиденциальной.

Заключение

Новые технологии приносят новые проблемы. Миллионы людей взаимодействуют через Интернет. Часть этого взаимодействия производится с благоразумием при хранении важной и содержательной информации. Поддержание безопасности наших данных является следующей задачей, с которой сталкиваются пользователи и организации, так как множество злонамеренных и спекулятивных компаний пытаются украсть и злоупотребить пользовательской информацией, которая находится в свободном доступе. Если вы не следите за своей электронной личностью, этим займутся другие.