Программный интернет шлюз

Содержание

Любой бизнесмен стремится к сокращению расходов. То же самое касается и IT-инфраструктуры.

При открытии нового офиса у кого-то начинают шевелиться волосы. Ведь надо организовать:

- локальную сеть;

- выход в интернет. Лучше ещё с резервированием через второго провайдера;

- VPN до центрального офиса (или до всех филиалов);

- HotSpot для клиентов с авторизацией по sms;

- фильтрацию трафика так, чтобы сотрудники не сидели в соцсетях и не трещали в скайпе;

- защиту сеть от вирусов и атак. Обеспечить защиту от вторжений (IDS/IPS);

- свой почтовый сервер (если не доверяете всяким pdd.yandex.ru) с антивирусом и антиспамом;

- файловую помойку;

- Вероятно Вам нужна телефония, т.е. организовать АТС, подключить к SIP провайдеру и другие плюшки…

Но поднять сеть предприятия с такими требованиями эникейщик не сможет… Нанимать дорогого сисадмина?

Вырисовывается очень крупное, по грядущим затратам, рублёвое число.

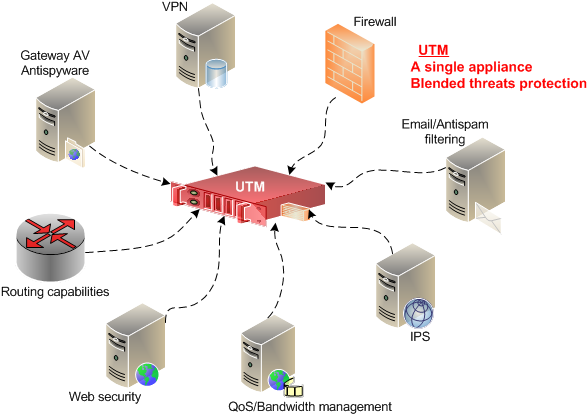

Но эти расходы можно существенно сократить, если обратить внимание на UTM-решения, которых сейчас огромное количество. А так как я придерживаюсь стратегии «чем проще — тем лучше» в решениях своих задач, то мой взор пал на UTM Интернет Контроль Сервер (ИКС).

Чем эта система поможет сохранить бюджет компании и почему для её обслуживания не нужен дорогой сисадмин — расскажу ниже.

Но забегая вперёд скажу — это специфический продукт и имеет свои ограничения. Более детально оценить возможности шлюза можно изучив документацию на оф.сайте.

Я же настраивал для статьи «по-русски», то есть не заглядывая в маны, чтобы понять на сколько всё интуитивно понятно.

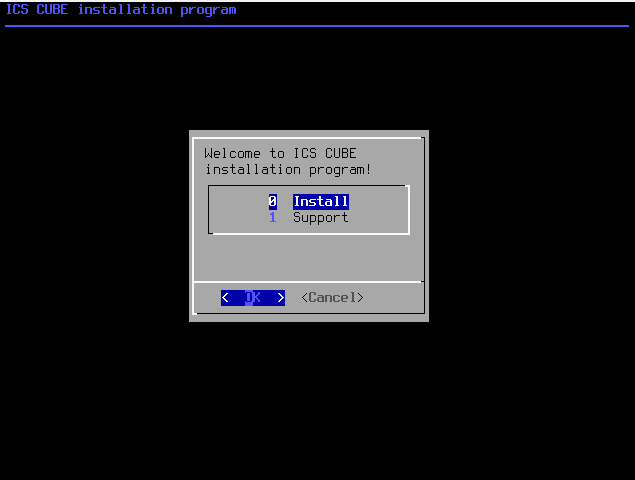

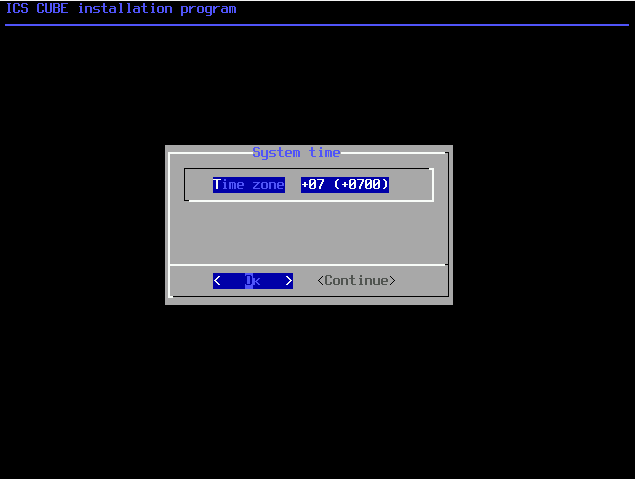

Начальная установка

ИКС можно установить как на реальное железо, так в гипервизор. Можно задействовать какой-нибудь безвентиляторный ПК. Например такой.

Система базируется на FreeBSD 11.3 и на большинстве оборудования должно взлететь без проблем.

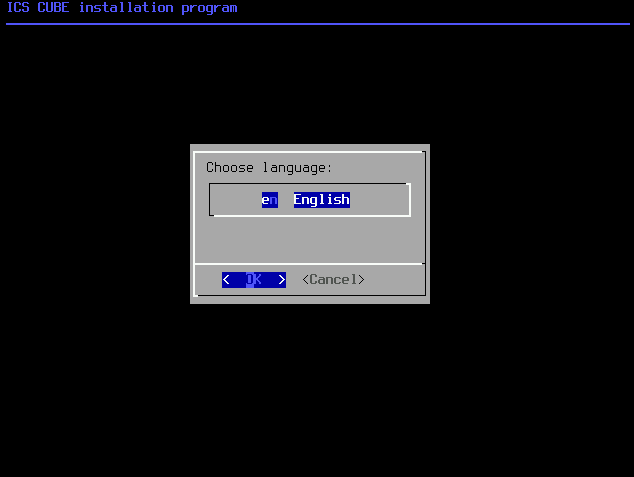

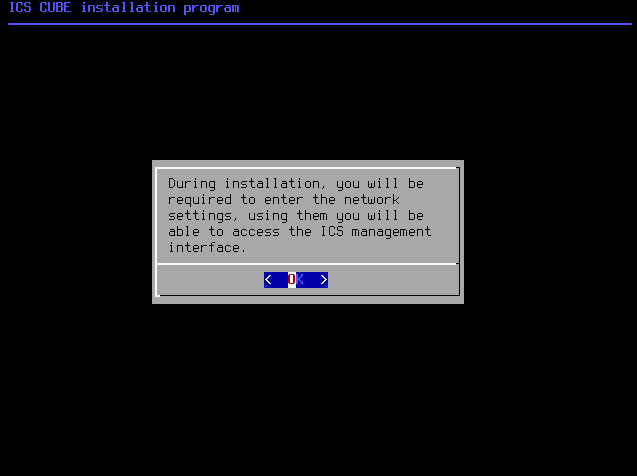

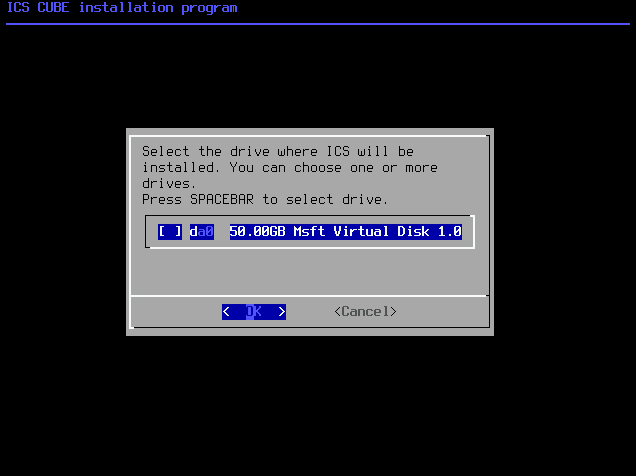

Установка производится на чистый диск. Точнее если там что-то было, то можете смело попрощаться с этим.К сожалению, инсталлятор поддерживает только английский язык. Но после установки основной интерфейс может быть на русском.

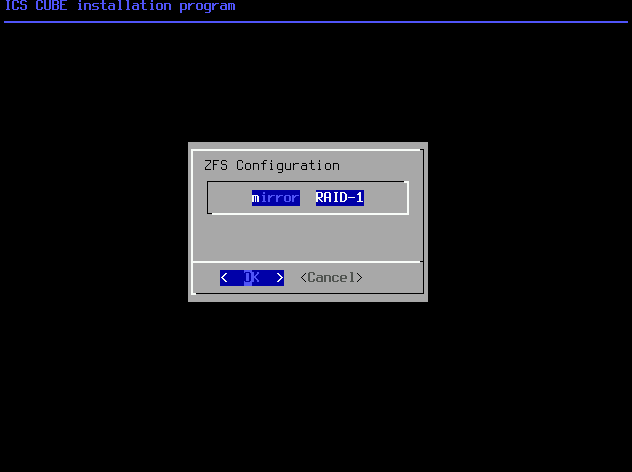

Про отказоустойчивость тоже не забыли. Если в системе несколько дисков, то они могут быть объединены в рэйд средствами ZFS.

Выбираем сетевой интерфейс и назначаем ip из выбранной сети.

Доменное имя указывайте реальное, если Вы планируете поднять, например, почтовый сервер. Если такой потребности нет сейчас, то можно написать от балды. Далее в интерфейсе можно будет поправить.

Всё! Можно заходить в вэб-интерфес по ip, который указали в настройках, и порту 81. DHCP на этом этапе пока не включен, поэтому на своём ПК придётся назначить ip из этой же сети вручную.

Подключаем к интернету и соединяем офисы.

При первом входе запускается мастер, который заставляет Вас установить надёжный пароль.

Мастер

Далее лезем в настройки сети

и настраиваем подключение к нашему провайдеру и роли всех сетевых интерфейсов.

Провайдеров можно настроить несколько и организовать балансировку.

Кстати, если Вам не удобен английский язык интерфейса, то его легко можно поменять здесь.

Если требуется подключить офис, например, к головному офису. То создаём новое подключение

и настраиваем маршруты до ресурсов в удалённой сети.

Только о динамической маршрутизации можете забыть — её тут нет.

Может я сильно придираюсь, но ИМХО это большой недостаток…

Доступ в интернет сотрудников

Чаще всего основная задача шлюза — контроль доступа сотрудников в интернет.

Идентифицировать сотрудников можно как по ip/mac, так и по логину/паролю через агента или captive portal.

Также если в Вашей организации используется Active Directory, то ИКС можно интегрировать и с ним.

Настройки фильтрации (куда сотруднику можно и куда нельзя) очень обширны.

Огромное количество готовых шаблонов правил:

Можно разрешить youtube, но запретить загружать туда видео.

Но можно не ограничивать и ИКС всё равно расскажет куда кто и куда ходил своими обширными отчётами:

А как же гостевой Wi-Fi?

И гостевой вай-фай можно организовать с соблюдением требования законов РФ об обязательной идентификации пользователей.

ИКС поддерживает отправку смс по протоколу SMPP через любого SMS-провайдера.

Телефония.

Да-да! Не надо ставить отдельный сервер с Asterisk. Он уже есть в ИКС.

Я успешно подключил SIP от Мегафона (emotion, мультифон).

Как получить SIP от Мегафона по сотовым тарифам физлиц можно почитать в статье «SIP от Мегафона по домашнему тарифу».

Безопасность.

В ИКС есть много инструментов, которые позволят настроить уровень безопасности по Вашим требованиям: от бесплатных антивирусов ClamAV и систем обнаружение вторжений Suricata до продуктов Евгения Касперского, настраивая только через понятны вэб-интерфейс.

Даже тот же незаменимый fail2Ban настраивается в несколько кликов

Так же ИКС может мониторить трафик по netflow протоколу с сетевого оборудования, не пропуская через себя трафик.

Коммуникационные плюшки

Коммуникацию сотрудников можно организовать не только телефонией и почтой

но и через jabber. Правда мало уже кто помнит о таком протоколе.

Web-server:

На ИКС есть даже web-server c поддержкой PHP. HTTPS сертификат можно установить свой, если есть приобретённый, или указать, чтобы ИКС получил бесплатный Let’s Encrypt.

Этого достаточно для размещения сайта-визитки или рекламного лендинга. Но впилить тяжёлый портал с кастомными модулями у Вас не выйдет. И по мне — это глупо. Всё-таки шлюз должен оставаться шлюзом.

Гибкая настройка мониторинга и уведомлений.

Алярмы можно слать даже в Телеграм. А в реалиях РФ есть даже возможность слать сообщения через прокси.

В заключение

Интернет-шлюз «ИКС» содержит в себе практически все компоненты, необходимые для функционирования небольшого офиса.

При этом всё это может настроить начинающий системный администратор.

Несмотря на то, что система построена ни FreeBSD, доступа по ssh к нему нет. То есть без костылей доустановить модули PHP у Вас не получится. Придётся довольствоваться тем, что есть… Или просить саппорт допилить.

При любом раскладе в начале скачайте триал на 35 дней и проверьте на сколько этот шлюз Вам подходит.

Лицензия не имеет срока действия, но несмотря на это стоимость является вполне демократичной.

На стенде в синтетических тестах система показала себя адекватно.

Если заказчик одобрит и Вам будет интересно как данная система поведёт себя в «бою», то месяцев через 3-6 напишу отзыв со всеми возникшими задачами и сложностями. Если получится, то проверим качество технической поддержки.

1. Системные требования.

RusRoute фаервол 2.x работает под управлением операционных систем Windows 7/8/8.1/10/ Server 2008 R2 и более поздних.

2. Загрузите свежую версию программы с сайта http://rusroute.ru/.

3. Запустите программу установки с правами администратора, прочитайте лицензионное соглашение, выберите язык установки и нажмите Принять.

4. Программа установки при запуске напоминает, что фаервол RusRoute работает при отключенном Secure Boot, и предлагает внести изменения в реестр для отключения TCP/IP Offload оптимизаций (это нужно делать не только при первом старте, но и при добавлении новых сетевых адаптеров в систему). Изменения в реестре вступают в силу после перезагрузки. После перезагрузки нужно запустить программу установки снова.

5. Первым делом установится драйвер vpn и драйвер-фильтр RusRoute, запустится GUI приложение пользовательского интерфейса, которое подключится в сетевой службе RusRoute firewall service.

6. Когда фаервол RusRoute отключен (в том числе, при первом старте), RRGui.exe показывает диалог с напоминанием по дальнейшим действиям — сгенерировать правила фаервола на странице «Правила» и включить его на странице «Настройки».

7. Все изменения в конфигурации подтверждаются нажатием на кнопку «Применить».

8. Для всех сетевых интерфейсов фаервола RusRoute желательно задать статические адреса стандартными средствами Windows.

9. Стандартный фаервол Windows должен быть отключен для работы фаервола RusRoute.

10. Мастер-генератор правил может создать только некий набор типичных правил, для более точной настройки фаервола вам, возможно, понадобится расширить списки адаптеров, IP адресов и протоколов, увеличить размер HTTP кеша, а также вручнную задать несколько правил.

11. Советуем для адаптера локальной сети в фаерволе RusRoute настроить DHCP сервер для автоматического выделения IP адресов сетевым устройствам LAN (адаптера локальной сети). Например, если для LAN фаервол RusRoute использует адрес 192.168.1.1 с маской 255.255.255.0 (/24), то на странице DHCP серверы выбрать адаптер или добавить DHCP сервер и выбрать адаптер LAN, указать пул IP адресов 192.168.1.2-192.168.1.254, маску 255.255.255.0, нажать Применить.

12. Некий набор информации о сетевом трафике, проходящем через фаервол, можно увидеть на странице «Протоколы | Общий». Не вдаваясь глубоко в описание технологии фаервола RusRoute, сообщим, что TCP соединения как входящие, так и исходящие, перенаправляются сначала на локальный порт 10001-10003, а затем уже новые исходящие соединения с подстановкой IP адресов и портов идут дальше по назначению. Таким образом, работа фаервола RusRoute для TCP похожа на работу прозрачной прокси, хотя невооружённому глазу воспринимается, как маршрутизация. Для других протоколов используется перекладывание пакетов между интерфейсами (маршрутизация).

13. Для авторизации пользователей в системе фаервола RusRoute используется доступ через web-браузер на порт 10000 фаервола (протокол «RusRoute http authentification») и Captive Portal — перенаправление соединений HTTP протокола (порта 80) неавторизованных пользователей на этот порт 10000 для авторизации.

Например, если один из адресов файевола — 192.168.1.1, маска 255.255.255.0, то пользователи из этой подсети могут заходить через браузер, набрав у себя в строке адреса или сделав стартовой старницу http://192.168.1.1:10000

С компьютера-фаервола можно авторизоваться по адресу http://127.0.0.1:10000

14. Регистрационная информация вводится на странице «О программе».

15. Удачи вам в настройке и использовании сети !

PS: Описание настройки самой внутренней локальной сети выходит за рамки текущего описания. Кратко, в простейшем случае, можно порекомендовать использовать для сетевого адаптера фаервола RusRoute, подключенного к локальной сети, адрес 192.168.1.1, маску — 255.255.255.0, настройку шлюза и dns локального (не Интернет) адаптера — пропустить, для Интернет-адаптера настройки IP адреса, шлюза и dns-сервера — стандартные. Для сетевых карт компьютеров локальной сети использовать неповторяющиеся адреса из диапазона 192.168.1.2-192.168.1.254, маска — 255.255.255.0, шлюз и dns — локальный адрес фаервола RusRoute, т.е. 192.168.1.1. И сделать в фаерволе RusRoute настройку (в последнем шаге Мастера-генератора правил) перенаправлять DNS запросы компьютеров локальной сети на известный системе внешний DNS-сервер. В браузере компьтеров локальной сети сделать стартовой страницу http://192.168.1.1:10000

Чтобы на компьютерах пользователей не указывать явно параметры (IP адрес, маску, шлюз, DNS), удобно настроить для этих целей DHCP сервер в фаерволе RusRoute, как указано в п. 11.