Trojan starter 7766

Trojan Starter – компьютерный вирус троянского класса, основная функция которого заключается в скрытии и запуске основного кода другого вредоносного ПО. Также по сути своей активности он может быть отнесён к вирусам-маскировщикам (руткитам). Файлы и процессы, заражённые или генерируемые этим зловредом, могут носить различные названия, но чаще всего в них будут присутствовать слова «trojan” или «starter”. Например:

Вирус Trojan Starter детектируется антивирусом Dr.Web

Обозначение Стартер вирусу дает Dr.Web. Как и все троянские программы зловред проникает в систему вместе с другим «нормальным” программным обеспечением. В том числе это могут быть модификации «чистых” программ, в которые злоумышленники добавили вредоносный код.

Сейчас известны случаи заражения вирусом данного типа только устройств под управлением операционных системы Windows. Отчёты об инфицировании Mac OS или ОС на базе Linux не зафиксированы, но на основании этого факта нельзя сказать, что данные системы находятся в полной безопасности.

Сам по себе этот вирус не может нанести вреда компьютеру, так как служит лишь для маскировки и помощи другим зловредам. Если он оказывается в системе один, то часть некоторые антивирусы определяют его как угрозу, а другие – нет. Однако лучше перестраховаться и просканировать систему как можно большим числом антивирусных модулей, чтобы исключить любую угрозу.

Как удалить Trojan Starter

Самые ранние записи об этом вирусе начали появляются в антивирусных базах с 2006 года, поэтому с данной угрозой хорошо справляются все типы антивирусных программ. Это вредоносное ПО вносит достаточно много изменений в системные компоненты ОС:

- Создаёт файлы. Чаще всего он маскирует в них активные вредоносные компоненты других вирусов и присваивает им известные имена системных компонентов (msdcsc.exe, System.exe, Windows.exe и др.)

- Скрывает файлы. Вирус способен не только создавать файлы с опасным кодом, но и присваивать им атрибут «скрытый”.

- Удаляет файлы. С целью маскировки своей активности, он в том числе может и удалять созданные самостоятельно файлы.

- Модифицирует ключи реестра. Так как второй важной функцией Trojan Starter является обеспечение автозпуска зловредов, то он вносит множественные изменения в в реестра операционной системы.

Trojan.Starter наиболее распространен среди вредоносного ПО

Из-за наличия такого большого числа изменений удалить вирус может быть довольно проблематично. Гораздо проще и эффективнее будет воспользоваться любым комплексным и хорошо зарекомендовавшим себя антивирусным ПО. Помимо антивируса Dr.Web, который детектирует угрозу, это могут быть:

- Avast Free Antivirus;

- Kaspersky Free (в том числе и бесплатная версия);

- Avira Free Security Suite;

- Comodo Internet Security и др.

Но несмотря на свою активную деятельность, как правило вирус не слишком глубоко проникает в систему. Поэтому для полного избавления может быть вполне достаточно и портабельных утилит, таких как Dr.Web CureIt! или Malwarebytes Free. Также желательно вручную проверить автозагрузку и деактивировать в неё лишний софт. Сделать это нужно для того, что бы убрать даже команды запуска, которые вирус может назначать. К примеру, через командную строку CMD, могут запускать различные рекламные сайты.

Каждый год 31 декабря эксперты «Лаборатории Касперского» ходят с друзьями в баню подводят итоги. Итоги года состоят из объективной статистики из нашей облачной системы Kaspersky Security Network, и субъективного выбора ключевых событий в сфере безопасности и их оценки. Причем субъективная оценка не менее важна, чем наглядные цифры статистики по разным типам атак. В предсказаниях на 2016 год особое внимание было уделено таргетированным атакам: им наши специалисты дали более высокий приоритет, чем высококлассным атакам с помощью самого совершенного кибероружия. Все дело и в потенциальном ущербе, и в том, что подобрать ключи к защите компании можно, даже и вовсе не пользуясь «вредоносным ПО».

Каждый год 31 декабря эксперты «Лаборатории Касперского» ходят с друзьями в баню подводят итоги. Итоги года состоят из объективной статистики из нашей облачной системы Kaspersky Security Network, и субъективного выбора ключевых событий в сфере безопасности и их оценки. Причем субъективная оценка не менее важна, чем наглядные цифры статистики по разным типам атак. В предсказаниях на 2016 год особое внимание было уделено таргетированным атакам: им наши специалисты дали более высокий приоритет, чем высококлассным атакам с помощью самого совершенного кибероружия. Все дело и в потенциальном ущербе, и в том, что подобрать ключи к защите компании можно, даже и вовсе не пользуясь «вредоносным ПО».

В результате получается, что видов атак может быть великое множество, и оценить их все хором, измерить среднюю температуру «по больнице» не получится. Статистика дает лишь половину понимания ландшафта киберугроз, вторая половина — это опыт специалистов и его приложение к конкретному набору софта, железа и людей в конкретной компании или индустрии. Ежегодный Kaspersky Security Bulletin реализует данную дихотомию в отношении завершающегося отчетного периода.

Как обычно, рекомендую смотреть полный отчет: и . Я же хочу подробно обсудить две ключевые темы: развитие троянов-вымогателей и измерение скорости реакции на инциденты в реальных деньгах.

Криптолокеры

Почему тема года? Если оценивать трояны-вымогатели по стандартной шкале сложности или совершенства вредоносного кода, то они вряд ли заслуживают внимания. Большинство криптолокеров чрезвычайно унылы. Они используют обычные и как правило легко блокируемые средства проникновения на компьютер жертвы. Часто это даже не эксплойт, а социальная инженерия. Почему они вообще стали проблемой, которая затрагивает всех, так или иначе? Единственное отличие вымогателей от традиционного вредонсоного ПО — это деньги. Потерять данные страшно, но заражение криптолокером — это либо мгновенная потеря данных, либо быстрая потеря денег. Развитие криптолокеров стало возможно благодаря развитию технологий анонимизации как работы в сети, так и проведения платежей, с помощью криптовалют. В реальном мире вымогательство легко отследить. В виртуальном — весьма затруднительно. Криптолокеры приносят реальные деньги, и развиваются не технологиями, а бизнес-моделью.

В отчете «Лаборатории» хорошо показано, как именно они развиваются. За 2016 год появилось 62 новых семейства троянов-вымогателей, и в разы выросло число модификаций: в январе-марте зафиксировали 2900, в июле-сентябре 32000. Количество атак на бизнес (где информация имеет гораздо большую ценность) выросло в три раза.

Top 10 вымогателей, чаще всего атаковавших пользователей в 2016 году.

Да, были вымогатели с интересными техническими решениями. Троян «Петя» не заморачивался с шифрованием отдельных файлов, брал в заложник весь диск целиком. Кампания TeamXRat брутфорсила пароли серверов с дальнейшей установкой трояна без ведома владельца. Вариант трояна Shade анализировал содержимое зараженного компьютера, и в случае обнаружения банковского ПО, переключался в режим шпионажа. Но гораздо больше было уныния, включая копирование текстов с требованием выкупа, выпуск новых троянов, мимикрирующих под старые, ну и, как эталонный пример, индусский троян с ошибками.

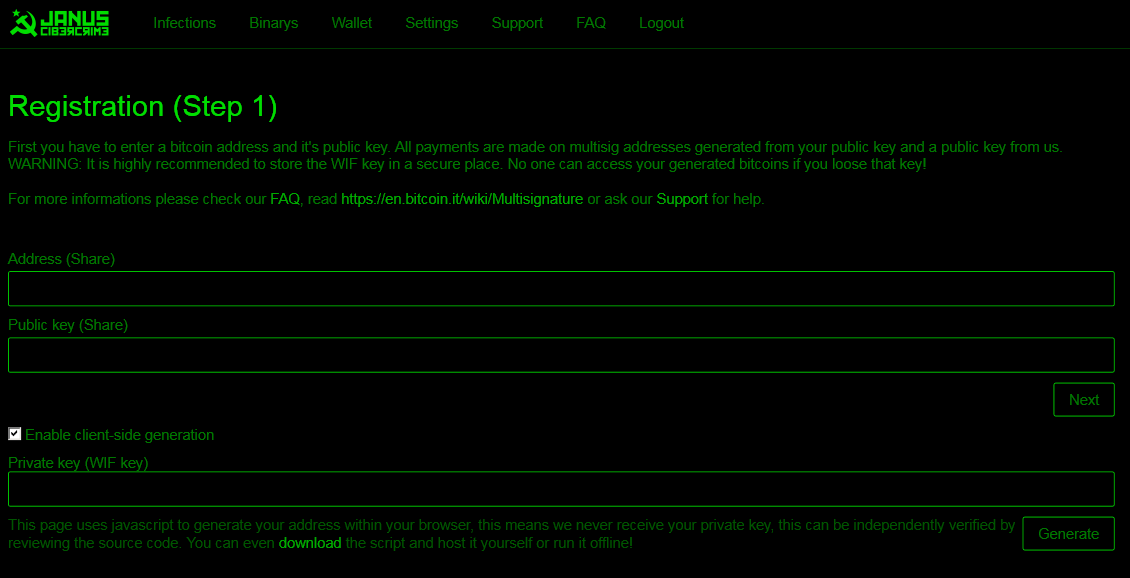

А вот с бизнес-моделью все хорошо. В подполье появилась масса партнерских программ, позволяющих стать на скользкую дорожку киберпреступности без особого опыта и знаний.

Для крупного бизнеса криптолокеры никогда не были особой проблемой, а вот для небольших компаний они превратились в реальную головную боль. По нашим данным, 42% малых и средних компаний были атакованы за последний год. 32% жертв заплатили выкуп, из них 20% не получили доступ к данным даже после оплаты.

Ну и главное: с криптолокерами понятно как бороться. С точки зрения технологий защиты это хорошо известная угроза. Проблема достучаться до тех, у кого на защиту не хватает то ли денег, то ли знаний. Здесь есть два способа: коллективные (полиция + эксперты по безопасности) инициативы по расшифровке данных жертв криптолокеров, и более доступное ПО. Например, «Лаборатория» в этом году выпустила бесплатное специализированное решение для борьбы с вымогателями.

Стоимость промедления

Вернемся к таргетированным атакам. В отличие от вымогателей, их действительно сложно посчитать общей статистикой: методы взлома всегда разные, нацеленные на конкретные уязвимые точки инфраструктуры, ущерб тоже отличается. В этом году мы опросили представителей бизнеса по всему миру и посчитали некую сферическую стоимость восстановления после кибератаки: получилось чуть меньше 900 тысяч долларов для крупных организаций и 86 тысяч для малого и среднего бизнеса. Таргетированная атака, ожидаемо, обходится дороже, около 1,4 миллиона долларов за инцидент у крупных организаций. Но это средние цифры: конкретно в вашей компании инцидент может «стоить» совершенно по-другому.

Такая общая статистика никак не объясняет эффективность возврата инвестиций. По идее, если компания активно вкладывается в безопасность, она меньше теряет на кибератаках. Это значит, что она сэкономит примерно миллион с каждого успешного инцидента? Не обязательно. Эффективная защита вообще должна оцениваться не по отсутствию кибератак, а скорее по скорости реагирования и масштабу последствий. В ежегодном отчете приводятся как раз такие цифры. Мы разделили опрошенные компании по типичному времени обнаружения инцидентов: от «часов» до «месяцев». И сравнили усредненные показатели стоимости восстановления.

Разница (для крупных компаний) — почти в три раза между «нашли сразу» и «через неделю или больше». Между тем, у семи процентов компаний был как минимум один инцидент, обнаруженный лишь несколько месяцев спустя. Организации, обычно обнаруживающие инциденты скорее поздно, чем рано, чаще всего таки выявляют проблему с помощью внешнего или внутреннего аудита безопасности.

Так вот, скорость обнаружения — она вообще не про количество установленного защитного ПО, не про качество обороны периметра и все остальное. Она — про знания и наличие специалистов, способных эти знания применить. Таргетированные атаки — это пример киберугрозы, которую, да, можно предотвратить. Но надо всегда быть готовым к тому, что успешное проникновение произойдет. В таком случае чем быстрее проблема обнаружится, тем дешевле она обойдется компании — выше показано на сколько.

Кстати, летом мы впервые подняли эту тему с публикации аналогичного сравнения типовых потерь компаний от инцидентов, в зависимости от их способности находить классных специалистов по информационной безопасности. Корреляция, по трем разным вопросам, похожая:

Такой вот перевод специализированных знаний на язык бабла. Хороший аргумент для следующего разговора с начальством о бюджетировании. Криптолокеры в таком контексте выглядят маленькой проблемой, решаемой ограниченным набором хорошо отлаженных инструментов. Беда в том, что современный ландшафт угроз состоит из куда более сложных проблем, часть из них (например, социальная инженерия) вообще плохо решается софтом. Судя по предсказаниям на 2017, влияние нестандартных киберугроз на бизнес будет только расти.